$SHAR 今天rug事件,推上好不热闹,有的谩骂,有的嘲讽,有的看乐子。。

????提供一个新角度,我觉得这次事件给我们提供了一个很好的教材 ????

之前提过,我们在链上分析时,只能说某某钱包“疑似”做市地址,“疑似”阴谋集团,因为这个事情是无法证伪的,我们只能通过它的行为特征去合理推测。程序员都知道程序设计中有“鸭子类型”的概念,就是说,如果一个东西走起来像鸭子,叫起来像鸭子,那它就是鸭子,差不多的道理。

这次事件的学习意义在于给我们提供了一些标记好的地址样本,我们只需要找到rug时的砸盘地址,以及其关联地址,再观察他们的行为,一定能学到不少链上分析的经验。

砸盘地址我已经找出来了:CHj3…Fo5E

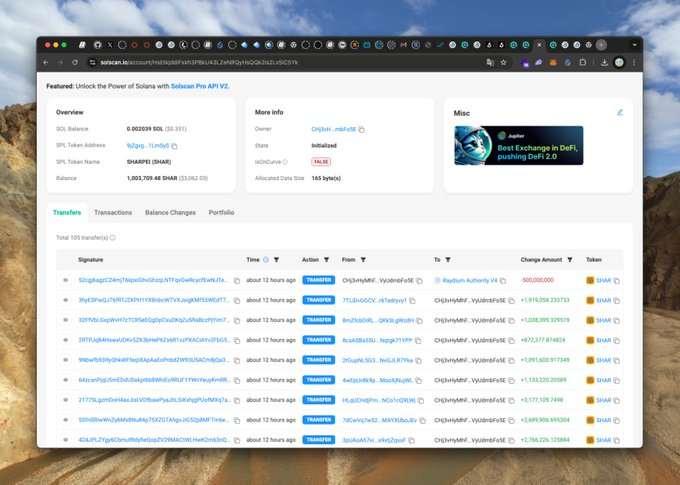

该地址关于$SHAR的tokenAccount是:HsEt…C5Yk

只要把这个tokenAccount放到solscan搜索一下,就能得到满满一整页的操盘地址。

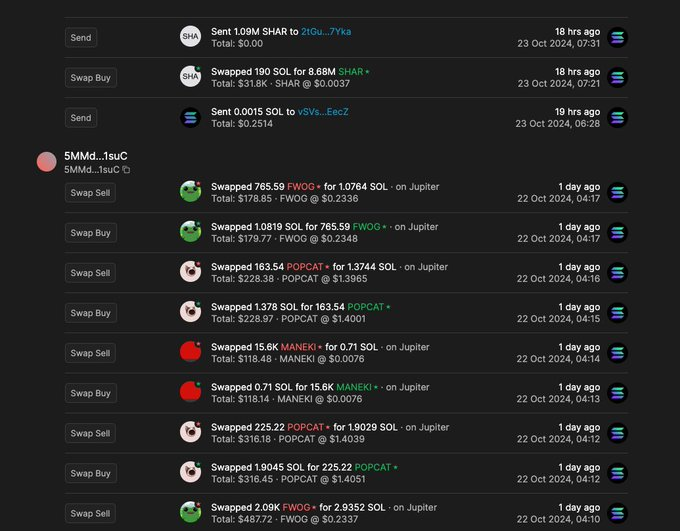

????我们从中能发现什么呢,我分享个浅显的。还记得今年三四月份预谋盘盛行的时候,不少人做出了相关的信号,比如发现一个新钱包,开盘前几分钟转了SOL进来狙击开盘,基本就说明是有预谋的。

看下面这个图,时隔几个月,阴谋集团早就迭代了,人家已经学会养钱包啦????

如果大家有什么新发现一定要告诉我,我也学习学习,上一天课,太困了,我这边凌晨两点了,晚安????

文中涉及的地址如下:

砸盘地址:CHj3vHyMhF6DF3VkwhzgK833o7uvsN7CrPVyUdmbFo5E

tokenAccount: HsEtkjddiFskh3PBkU43LZeNRQyHsQQk2is2LvSiC5Yk

+ There are no comments

Add yours