前不久,我的一位朋友在使用OKX钱包时遭遇页面劫持被盗5万USDT(波场TRC20)。

据我这位朋友找的安全从业人士分析,黑客是通过页面劫持将他用的OKX钱包的“补充GAS”替换成“更新波场账户所有者权限”,在用户界面无感知的情况下骗取授权,进而控制受害者的波场账户实现盗币。

根据链上动态,这个黑客应该是一个机构化实体,直到今天仍然在作恶,受害者人数众多,大家提高警惕。

以下是我这位朋友对事件的完整还原(以第一人称描述):

当一个用户将大额的波场链的USDT充值进入OKX Web3 钱包,就会被黑客监控并获取此信息。

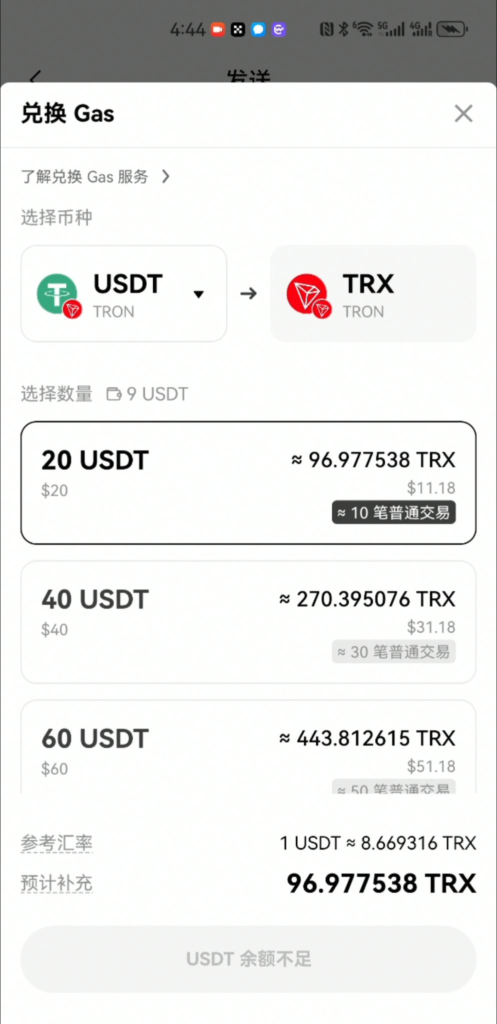

通常一个新地址刚接收USDT,但是没有TRX的时候,用户需要TRX作为Gas费转账,此时用户很可能会使用OKX web3 钱包提供的兑换功能,具体流程如下:

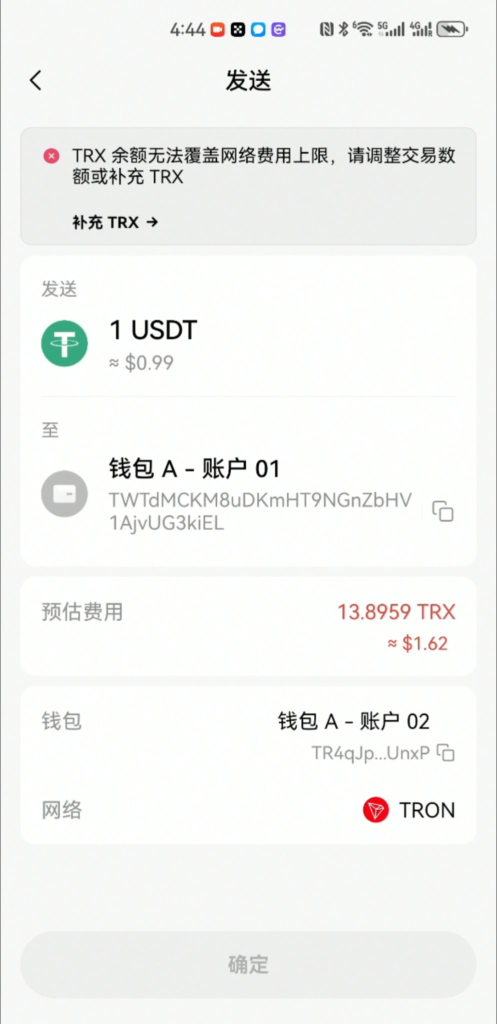

用户尝试转出USDT时,会进入如下页面,左上角提示TRX余额不足,并会给一个【补充TRX】的跳转链接

注意,黑客的盗窃行为发生在此页面,黑客会劫持此页面,并在用户进入此页面后,在极短的时间内,向用户转账一笔100 TRX,当用户点击兑换后,会跳转出一个权限授权的确定框,用户会以为这个是兑换TRX的确认提示。在点击确认后,该用户地址的权限会被黑客盗取。

黑客的作案行为 直到昨天还在持续进行中,以下为黑客的其中一个盗窃地址,可以看到盗窃行为是从去年12月7日开始的,单这个地址的盗窃行为至今已经发生几十笔了

地址:THDkuJMo2DeKoDzZfaKnNjepuziCbu75ej

作案手法全部一样:

- 先确认目标用户

- 向目标用户地址转账 100TRX

- 然后劫持用户兑换页面,用户点击假的兑换及确认按钮,实际是权限更新的确认按钮

4.黑客拿到用户地址的权限,之后将币转走。

最后一步的转账行为并不一定会马上发生,因为此时用户的账户权限已经被黑客盗走,但是用户并不知情,用户只有在转账的时候,才会提示用户权限不足,此时用户才会发现自己被黑客盗了。

用户不知情的情况下,仍然有可能继续往此地址充值,因为用户可以看到币仍然在自己的地址上,所以这也是黑客并不着急把用户的币提走的原因。

整体事件已经描述清楚,被盗用户数量也不在少数,我已经在推特上看到和我一样的案例,这是我的被盗地址:TWTdMCKM8uDKmHT9NGnZbHV1AjvUG3kiEL

在被盗后,我经历多方考查和求证,才最终确认的黑客盗窃的手段。

————————

okx海腾对此回复道:

经分析后,都是app内原生界面,不是网页,除非安装到假APP,否则不可能发生劫持。按照用户所述,从官网下载,所以排除假app嫌疑。同时从链上数据来看,从22:45:33到22:45:42, 仅9秒内完成usdt转入以及账户权限修改两笔交易,用户描述自己保存助记词是通过截图的方式,有存在助记词泄露并被监控的可能。安全问题我们一直非常重视,虽然没有明确的指向,但对于您所质疑的“app劫持”,我们也会继续核查。

+ There are no comments

Add yours