刚刚帮一位朋友分析他被钓鱼的情况,这里我做个简单解析(授权公开),方便大家注意下除了常见的授权钓鱼(包括 permit 离线授权这种),还有什么姿势可以钓走你的资产。其实这些姿势历史上都分享过,只是最近大半年谈授权钓鱼谈的太多了,趁着这次案例,大家来一起复习下其他经典手法。

这位朋友被钓资产主要发生在下面两个 tx:

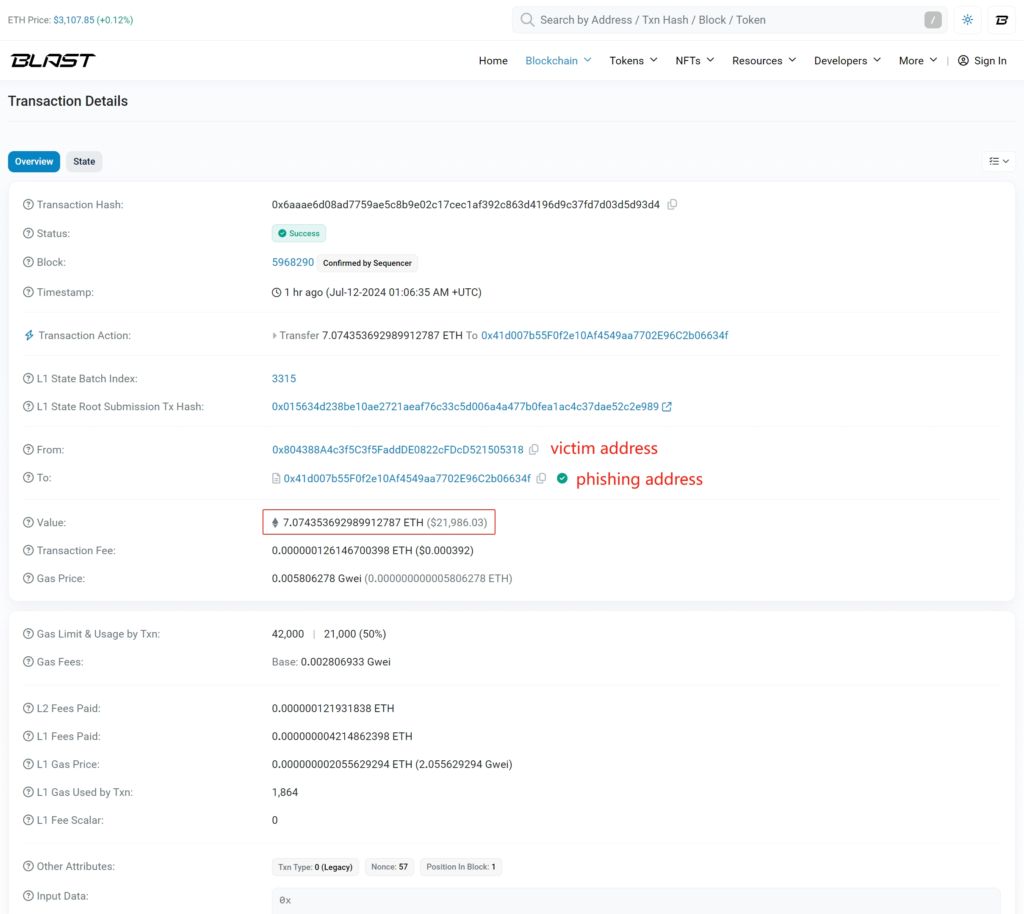

https://blastscan.io/tx/0x6aaae6d08ad7759ae5c8b9e02c17cec1af392c863d4196d9c37fd7d03d5d93d4

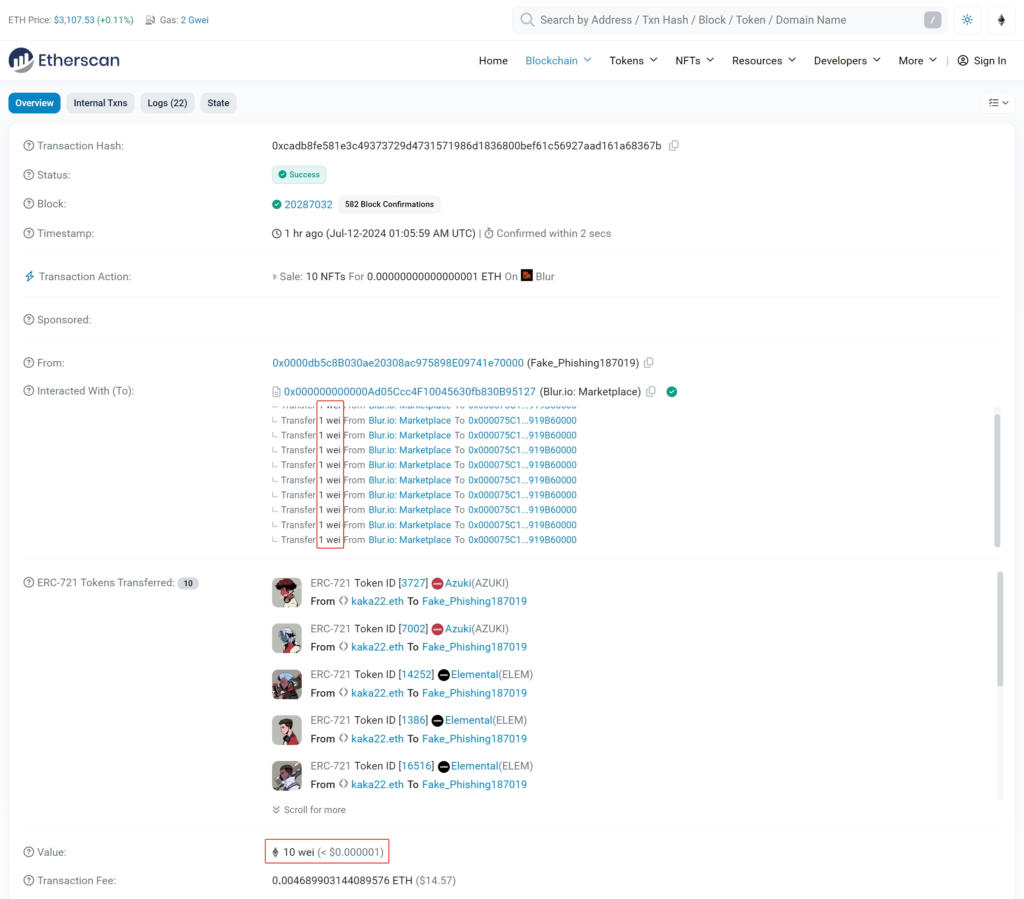

https://etherscan.io/tx/0xcadb8fe581e3c49373729d4731571986d1836800bef61c56927aad161a68367b

你可以打开看看,分别对应图1、图2。

这种情况你会觉得是什么情况?图1像不像私钥泄露?图2呢?

如果打开看看图1的 phishing address,就会发现这实际上是一个新创建的地址(通过 create2 机制来创建),而且还是合约地址,创建者地址:

0x0000db5c8B030ae20308ac975898E09741e70000

是臭名昭著的 Inferno Drainer 有关地址,合约功能除了接收受害者 ETH 等资产外,还方便钓鱼团伙完成后续资产转移操作,比如被钓走的 7.07 ETH,通过:

https://blastscan.io/tx/0x2d3397b060aa62b921525a87e777db238e0db64949b0d9d3a80e885ce77b378a

转到了(也是个合约地址,玩的真花):

https://blastscan.io/address/0x19e12a113a294ee5005d9c10bd2f04d2fd04b240

所以从图1可以得出,受害者被钓鱼时没留意钱包弹框居然发送了 7.07 ETH。

接着看图2,我红框框出的内容,这个是经典的零元购手法,虽然每个 NFT 给了 1 wei,总共 10 wei,但这个几乎等于零元购了。这种手法是通过 Blur 市场合约的 bulkExecute 函数来批量完成的,非常方便。

现在的钱包在用户交互安全上比以前好不少,可惜道高一尺魔高一丈。黑暗森林里,能保护资产的兜底方案就是用安全知识武装好自己,自己才是自己最终的那道防火墙。

受害者评论区出现几个假装好意的“安全人员”,会私信受害者,然后发给受害者看去不明觉厉的 tx debug 截图,引诱受害者二次上当。我们揭露其中一个假冒是慢雾安全人员的骗子,大家注意

+ There are no comments

Add yours